مع تسارع وتيرة التقدم التكنولوجي، يشهد العالم تزايد معدلات الاحتيال الإلكتروني وتنوع صوره، خاصة في ظل ظهور تحديات جديدة في الكشف عنه، ومنعه، أو تعقبه حال حدثت الجريمة الإلكترونية.

يتضمن الاحتيال عبر الإنترنت استخدام الخدمات والبرامج عبر الإنترنت مع إمكانية الوصول إلى الشبكات المختلفة للاحتيال على الضحايا أو استغلالهم.

يغطي مصطلح «الاحتيال عبر الإنترنت» عموماً أنشطة الجرائم الإلكترونية التي تحدث عبر الإنترنت أو عبر البريد الإلكتروني، بما في ذلك الجرائم مثل سرقة الهوية والتصيد الاحتيالي وأنشطة القرصنة الأخرى المصممة للاحتيال على الأشخاص وسرقة أموالهم.

ومع توسع القدرة التكنولوجية، والتطور الإلكتروني، فضلاً عن ظهور أدوات الذكاء الاصطناعي في المشهد، باتت مكافحة تلك الجرائم أمراً متزايد الصعوبة.

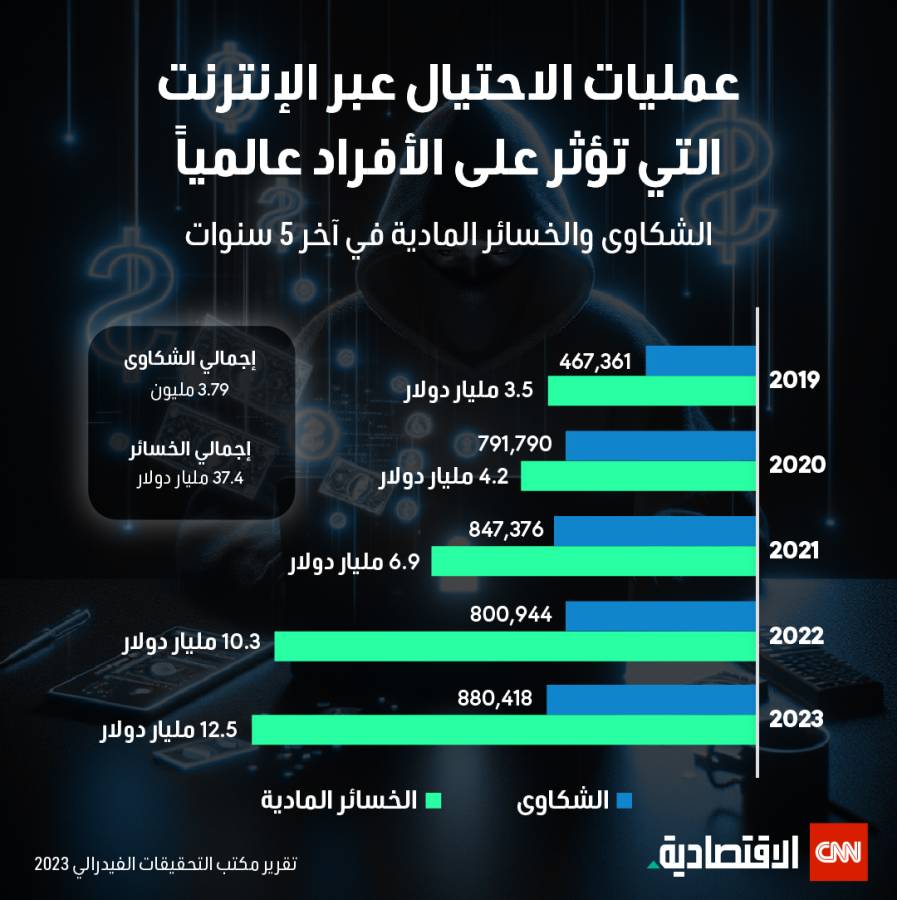

وتشمل عمليات الاحتيال الإلكترونية التي تستهدف الضحايا من خلال الإنترنت خسارة مبالغ مالية ضخمة تقدر بملايين الدولارات كل عام، وتستمر الأرقام في الزيادة مع تطور الإنترنت.

وتتنوع الهجمات الإلكترونية بغرض الاحتيال سواء تستهدف أفراداً أو شركات ومؤسسات كبرى، وتختلف سبل الحماية والتعقب ما بين الأفراد والمؤسسات والدول وفقاً لمدى كفاءة الآليات المستخدمة ونسبة الوعي والتدريب لدى الأشخاص والفرق.

ولعل آخر الحوادث الشهيرة في منطقة الوطن العربي والشرق الأوسط، عملية احتيال منصة «سغو سي سي (SGO.CC)»، التي تسببت في خسارة مئات الآلاف من المصريين مدخراتهم في لحظات.

ومنصة «سغو سي سي (SGO.CC)» هي منصة تداول رقمية ترتكز على فكرة المراهنات الكروية، وظهرت لأول مرة في يونيو حزيران 2023، لتعمل على جمع أموال المصريين طوال ستة أشهر، واختفت بعد ذلك ومعها كل مدخرات المستخدمين الذين وثقوا في هذه المنصة، سعياً وراء المكسب السريع ووهم المراهنات في ظل أزمة اقتصادية وضائقة مالية طاحنة على معظم الناس.

وبعد اختفاء تلك المنصة ومعها أموال أكثر من 80 ألف مشترك، قُدرت وقت اختفائها بنحو 500 مليون جنيه مصري، ما يساوي نحو 10 ملايين دولار وقتها، يتنامى للأذهان موقف تلك الأموال الضائعة وما إذا كان يمكن تتبع المسؤولين عن تلك المنصة أو معرفة أساليبهم في تطوير منصاتهم وشبكاتهم على الإنترنت.

يتحدث الدكتور أمين حاسبيني مدير فريق البحث والتحليل العالمي في مؤسسة كاسبرسكي، لـ«CNN الاقتصادية»، عن أشهر الطرق التي يستخدمها المحتالون لإنشاء منصاتهم على الإنترنت، ويقول إن هنالك عدة طرق لإنشاء المنصات على الإنترنت «أهمها استخدام المهاجمين السوق السوداء، فباستخدام السوق السوداء، يمكن للمهاجمين شراء Phishing email أي البريد الإلكتروني المزيف وعن طريقه يمكنهم إرسال رسائل بريد إلكتروني خبيثة لسرقة المعلومات الشخصية للأفراد».

ويوضح حاسبيني أن هنالك أيضاً طرقاً أخرى مثل المواقع المزيفة التي بالإمكان الوصول إليها وشراؤها عن طريق السوق السوداء، والمواقع المخترقة التي قد تكون في الأساس مواقع صحيحة وحقيقية ولكن يتم اختراقها لاستخدامها في أهداف خبيثة ويمكن عن طريقها إيصال ملفات خبيثة.

ويقول حاسبيني إن هذه الملفات «متوفرة بشكل كبير جداً عند الهجمات الإلكترونية ويطورها القراصنة بالطبع للتنصت على الجهاز سواء كان هاتفاً محمولاً أو جهاز كمبيوتر لسرقة الملفات والمعلومات، أو لتشفيرها في حالة البرمجيات الخبيثة (ransomware) أي هجمات الفدية»

وأكد مدير فريق البحث والتحليل العالمي في مؤسسة كاسبرسكي، وهو أيضاً مسؤول عن منطقة الشرق الأوسط وإفريقيا وتركيا، أن فريقه يتعامل مع أعداد مهولة من الهجمات يومياً قائلاً، «نحن في كاسبرسكي نرى ما يقارب 400 ألف ملف خبيث يومياً ويتم تصفيتها وتنظيفها بشكل تلقائي في أغلب الأحيان وعدد منها يتم التحقيق فيه بشكل يدوي من الخبراء الإلكترونيين».

يستخدم قراصنة الإنترنت مجموعة متنوعة من أساليب الهجوم والاستراتيجيات لارتكاب عمليات الاحتيال عبر الإنترنت.

يتضمن ذلك البرامج الضارة وخدمات البريد الإلكتروني والمراسلة الفورية لنشر البرامج الضارة ومواقع الويب المخادعة التي تسرق بيانات المستخدم وعمليات التصيد الاحتيالي المعقدة الواسعة النطاق.

ويقول خبير الأمن السيبراني من كاسبرسكي إن وراء منصات الاحتيال مهاجمين يستخدمون عدة طرق للاختباء، منها تقنيات التشفير الـ(في بي إن) أو عن طريق السوق السوداء للوصول إلى ما يسمى الويب الخبيث أو الويب الخفي والذي عن طريقه بإمكانهم الاختباء وشن هجماتهم.

ويتابع حاسبيني موضحاً أساليب التشفير التي يعتمدها المحتالون لإتمام عملياتهم دون الكشف عنهم مثل «تشفير البيانات، وتشفير الإنترنت للتواصل، واستخدامهم -حتى- منصات الدردشة المشفرة للتواصل فيما بينهم أو للقيام بالهجمات وهكذا».

ومع دخول الذكاء الاصطناعي المشهد، زادت وتيرة الهجمات وأصبح التصدي لها وتتبعها أكثر تعقيداً، إذ يقول حاسبيني، «نرى أيضاً الآن استخدام الذكاء الاصطناعي لشن هجمات قد يكون من الصعب التعرف عليها بمعنى أن الذكاء الاصطناعي هو من يقوم بكتابة البريد الإلكتروني الخبيث، ومن الممكن أن يطور الشفرة للبرمجية الخبيثة وهذا طبعاً يُصعِّب لاحقاً كيفية ملاحقة هذه الهجمات».

ووفقاً لحاسبيني، فهناك أيضاً وسيلة أخرى يتبعها المحتالون وهي الاشتراك في روبوتات على السوق السوداء مصممة للمهاجمين والمجرمين فقط، عن طريق دفع مبلغ شهري ليصبح لهم منفذ لاستخدام شفرة لتطوير البرمجية، وتطوير ملفات خبيثة.

تتعدد أنواع الاحتيال وصوره، ومع التطور التكنولوجي المستمر، تشهد أيضاً خطط المحتالين وسيناريوهات الاحتيال المختلفة نوعاً من الطفرة.

فهناك الاحتيال المالي والاستثماري، مثل الهرم المالي وعمليات الاحتيال القائمة على العملات المشفرة، وهي من أكثر الصور التي تتسبّب في خسارات مالية فادحة لضحاياها، تماماً مثل قضية «سغو سي سي (SGO.CC)»، وقبلها منصة «هوغو» التي ذاع صيتها في مصر وكانت منصة تداول في العملات الرقمية.

ولا ننسى أيضاً ما حدث مع منصة «إف تي إكس» (FTX) واختفاء مالكها بعد عمليات احتيال كبيرة، ليعود القضاء الأميركي يوم الخميس ويقول كلمته في أكبر قضية احتيال في سوق العملات المشفرة ويقضي بسجن سام بانكمان فريد مؤسس بورصة التشفير إف تي إكس لمدة 25 عاماً، بعد نحو خمسة أشهر من إدانته بتهمة الاحتيال.

ولكن ليست كل عمليات الاحتيال تنتهي بالوصول للمجرم أو استرداد الأموال الضائعة، وتختلف احتماليات منع الجريمة أو الوصول إلى فاعلها وتعقب الأموال المنهوبة وفقاً للقدر الكافي من التعاون بين الأفراد والمؤسسات المحلية والدول لأنه عادة ما تحدث عملية الاحتيال من بلد أخرى بعيدة وفقاً لما قاله لنا أمين حاسبيني.

وانطلاقاً من مبدأ الوقاية خير من العلاج، يؤكد حاسبيني أن التوعية والتدريب واتباع سبل الحماية الإلكترونية، تأتي على رأس أساليب تجنب الوقوع ضحايا في عمليات الاحتيال الإلكتروني.

ويقول حاسبيني لـ«CNN الاقتصادية» بعض النصائح التي يمكن اتباعها من قبل الأفراد العاديين لتجنب الوقوع في مصيدة المحتالين عبر الإنترنت، ومن أهمها التحقق من صحة البريد الإلكتروني أو الموقع والمصدر وراءه، وكذلك التحقق من صحة التطبيق قبل تحميله على الهاتف أو أي جهاز خاص.

كما ينصح بالنظر إلى اسم الموقع والتهجئة إن كانت صحيحة أم لا، والتأكد أيضاً من الشهادات الأمنية ومن أن هناك تواصلاً آمناً مع الموقع ورابط الـhttps لتفادي احتمالية وجود تنصت على التواصل والتأكد من علامة الأمان.

تُعد الأخطاء الإملائية في الموقع أو جودة الصور فيه أيضاً من المؤشرات التي تدل على أن الموقع محتال.

وعلى كل المستخدمين أيضاً أن يكون لديهم برامج حماية سواء للهواتف المحمولة أو الكمبيوتر وستكون هذه البرمجيات التي تدافع عن الجهاز وتقوم بدور كبير للحماية من الفيروسات والهجمات الإلكترونية، وفقاً لنصائح أمين حاسبيني.

وينصح أيضاً بأهمية القيام بتحديثات الأجهزة وتحميل كل التحديثات الأخيرة لبرامج الحماية، ويخبرنا حاسبيني أنه عندما يكون المستخدم غير متأكد من شيء ما، يجب عليه إرسال أي مواقع غير معلومة، أُرسلت له على سبيل المثال عن طريق الرسائل النصية، إلى الجهات المختصة.

ويؤكد خبير الأمن السيبراني من كاسبرسكي أنه في عدد كبير من الأحيان، يكون لدى الجهات المختصة هذه إمكانيات مرتفعة تمكنها من ملاحقة المهاجم والوصول في الكثير من الأحيان إليه للقبض عليه.

هذا على مستوى الأفراد أما عن المؤسسات، فعادة ما تمتاز بأنظمة فائقة متعددة الطبقات أو ما يطلق عليه Cyber immunity، وهي عبارة عن طبقات حماية موجودة على جميع الأجهزة وجميع الشبكات في المؤسسة سواء كانت شبكات داخلية ضمن المؤسسة أو شبكات خارجية خاصة بالزبائن مثلاً أو الموظفين المتواصلين مع الشركة عن بعد.

وتقوم هذه الأنظمة بالتعرف على الهجوم في مراحل مبكرة جداً لإيقافه، وإيقاف المهاجم، وإيقاف هجمات لاحقة أيضاً للمهاجم نفسه.

يقول لنا حاسبيني بالنسبة لكيفية تعقب المحتالين بعد اختفائهم وبعد إتمام الهجوم «هنا نعود إلى فرق الاستجابة لطوارئ أمن المعلومات وهي الفرق المختصة بملاحقة المجرمين الإلكترونيين لتقوم بتحقيقات سيبرانية لتتبعهم».

ويوضح أنه عن طريق التعاون الدولي ما بين المؤسسات المختصة، يتم تعقب المهاجمين على نطاق واسع «لأنه في أغلب الأحيان يكون المجرم الإلكتروني في دولة مختلفة كلياً».

ويؤكد حاسبيني أنه في عدد من الأحيان تكون هناك إمكانية للوصول إلى أصل الهجوم أو التعرف على فريق الهجوم أو التعرف على مصدر الهجوم أو الشخص الذي قام بالهجوم، «مع العلم أن تعقب المجرمين أمر صعب ويتطلب تعاوناً بين الأفراد والشركات والمؤسسات المختصة المحلية وتعاوناً ما بين الدول أيضاً لملاحقة للهجوم والترصد له وتتبعه».

وكشف فريق الاستجابة للتهديدات السيبرانية لأنظمة التحكم الصناعية (ICS CERT) التابع لشركة كاسبرسكي يوم الخميس عن تحليله لاتجاهات الأمن السيبراني للتقنية التشغيلية (OT) في النصف الثاني من عام 2023.

وأوضح هذا التقرير الحديث أكثر الصناعات تضرراً من الهجمات السيبرانية بما في ذلك حظر أهداف خبيثة على 36 في المئة من حواسيب التقنية التشغيلية في أنظمة أتمتة المباني، لتكون بذلك أكثر القطاعات تعرضاً للتهديدات السيبرانية في النصف الثاني من عام 2023.

وتبع أنظمة أتمتة المباني كل مِن، قطاع الطاقة (34.9%)، ثم قطاع الهندسة وتركيب أنظمة التحكم الصناعية (32.7%)، وقطاع النفط والغاز (31.2%)، فيما كان قطاع التصنيع (27.2%).